Включение брандмауэра

Содержание

Введение

О необходимости включения брандмауэра см. Диспетчеризация с использованием публичных сетей

Внимание! Только для версий концентраторов КУН-IPM 1.x, 2.x, 3.x версий < x.55 Контроллеров КИО-2М, КИО-2МД версий 3.х, 4.x. версий < x.55

Для версий прошивок КУН-IPM, КИО-2М, КИО-2МД x.55 (и выше), а также для КУН-IP4, КУН-IP8 настройка брандмауэра выполняется в WEB-интерфейсе (см. руководство пользователя на конкретное устройство).

Внимание! Если настроены правила брандмауэра, то они не будут сброшены по перемычке DFLT (вы можете потерять доступ к устройству при сбросе в настройки по умолчанию, не сбросив предварительно правила брандмауэра или не добавив при настройке правило для сети 192.168.1.0/24, как описано ниже)

В настоящее время включение брандмауэра осуществляется в ручном режиме путем выполнения описанных ниже действий.

Для включения брандмауэра в ручном режиме (за помощью в выполнении указанных операций) вы можете обратиться в службу технической поддержки.

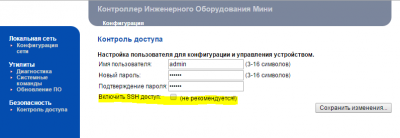

Для включения брандмауэра версия прошивки устройства должна быть не ниже х.24. Во вкладке "Контроль доступа" должен быть флажок Включить SSH.

Рассмотрим типовой пример: необходимо настроить брандмауэр на КИО-2М, обменивающийся данными с Пультом-ПК через сеть Интернет.

- КИО-2М имеет IP-адрес 174.13.17.18

- Пульт-ПК - 46.34.56.17

- ПК, с которого обслуживающий персонал периодически осуществляет мониторинг состояния объекта - 174.13.34.16

Указанные ниже действия выполняются на машине настройщика (IP 174.13.34.16).

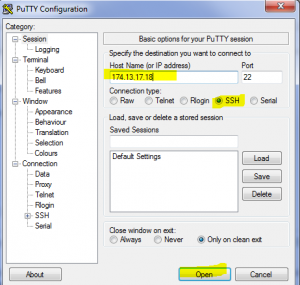

Вам потребуется программа Putty.

- Заходим в настройки КИО-2М и устанавливаем флажок "Включить доступ по SSH".

- Запускаем программу Putty

- Указываем IP-адрес КИО-2М, нажимаем Open.

- Подтверждаем запрос на добавление RSA-ключа

- В открывшемся окне консоли вводим логин и пароль, соответствующие логину и паролю на доступ к WEB-интерфейсу КИО-2М.

Далее в окне консоли набираем следующее (символы "--" и все что за ними является комментарием, набирать их не следует).

#iptables -A INPUT -s 174.13.34.16 -j ACCEPT -- принимать запросы с IP-адреса ПК настройщика

#iptables -A INPUT -s 46.34.56.17 -j ACCEPT -- принимать запросы с ПК диспетчера

#iptables -A INPUT -s 192.168.1.0/24 -j ACCEPT -- принимать запросы c IP-адресов сети 192.168.1.1 - 192.168.1.254 (на случай сброса по DFLT)

#iptables -A INPUT -s 0.0.0.0/0 -j DROP -- блокировать все входящие соединенияВнимание, после ввода последней команды, запросы со всех не указанных ранее IP-адресов будут блокированы.

Для просмотра существующих правил брандмауэра следует подключиться к устройству с помощью программы PuTTY и набрать

#iptables -L -v -n --line-numberРезультатом выполнения команды будет информация о настроенных правилах

Chain INPUT (policy ACCEPT 32 packets, 1805 bytes)

num pkts bytes target prot opt in out source destination

1 232 18730 ACCEPT all -- * * 174.13.34.16 0.0.0.0/0

2 0 0 ACCEPT all -- * * 46.34.56.17 0.0.0.0/0

3 0 0 ACCEPT all -- * * 192.168.1.0/24 0.0.0.0/0

4 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

num pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 33 packets, 2705 bytes)

num pkts bytes target prot opt in out source destinationПорядок обработки входного пакета брандмауэром следующий:

- Выполнить последовательно настроенные правила с первого до последнего

- Если пакет удовлетворяет правилу 1 или 2 (источником пакета является устройство с IP 174.13.34.16 или 46.34.56.17) он будет принят.

- Если пакет не удовлетворяет правилу 1, 2 или 3 он игнорируется (уничтожается правилом 4).

Сохраняем правила брандмауэра в файл

#iptables-save > /etc/iptables.rulesДалее, следует добавить включение брандмауэра в "автозагрузку"

#vi /etc/rc.sysinitВ открывшемся файле ищем строки (стрелка вниз)

...

ifconfig lo 127.0.0.1

route add -net 127.0.0.0 netmask 255.0.0.0 lo

if [ "0$PPTP_ENABLED" -gt 0 -a "0$PPTP_DISABLE_ETH0" -gt 0 ]; then

iptables -F

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -i ppp+ -j ACCEPT

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

fi

...Нажимаем клавишу Ins на клавиатуре и переходим в режим редактирования.

Перед стройкой

if [ "0$PPTP_ENABLED" -gt 0 -a "0$PPTP_DISABLE_ETH0" -gt 0 ]; then

добавляем строку

iptables-restore < /etc/iptables.rules

...

ifconfig lo 127.0.0.1

route add -net 127.0.0.0 netmask 255.0.0.0 lo

iptables-restore < /etc/iptables.rules

if [ "0$PPTP_ENABLED" -gt 0 -a "0$PPTP_DISABLE_ETH0" -gt 0 ]; then

iptables -F

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -i ppp+ -j ACCEPT

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

fi

...Нажимаем клавишу Esc на клавиатуре - выходим из режима редактирования

Сохраняем файл. Набираем

:w

(символы набора отображаются в последней строке открытого файла. Если это не так, повторно нажать Esc и повторить ввод).

Нажимаем Enter.

:q

(символы набора отображаются в последней строке открытого файла).

Нажимаем Enter.

На этом настройка брандмауэра устройства завершена.

Внимание, при обновлении прошивки устройства правила настройки брандмауэра будут сброшены, брандмауэр будет отключен. Необходимо будет выполнить повторную его настройку.

Просмотр существующих правил брандмауэра

Для просмотра существующих правил брандмауэра следует подключиться к устройству с помощью программы PuTTY и набрать

#iptables -L -v -n --line-numberРезультатом выполнения команды будет информация о настроенных правилах

Chain INPUT (policy ACCEPT 32 packets, 1805 bytes)

num pkts bytes target prot opt in out source destination

1 232 18730 ACCEPT all -- * * 174.13.34.16 0.0.0.0/0

2 0 0 ACCEPT all -- * * 46.34.56.17 0.0.0.0/0

3 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

num pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 33 packets, 2705 bytes)

num pkts bytes target prot opt in out source destinationДобавление нового IP-адреса к существующим правилам

Предположим необходимо добавить разрешение для подключения к КИО-2М c IP-адреса 115.17.17.18

Следует подключиться к устройству с помощью программы PuTTY и набрать

#iptables -I INPUT -s 115.17.17.18 -j ACCEPTПроверить созданное правило

#iptables -L -v -n --line-numberРезультатом выполнения команды будет информация о настроенных правилах

Chain INPUT (policy ACCEPT 32 packets, 1805 bytes)

num pkts bytes target prot opt in out source destination

1 0 0 ACCEPT all -- * * 115.17.17.18 0.0.0.0/0

2 232 18730 ACCEPT all -- * * 174.13.34.16 0.0.0.0/0

3 0 0 ACCEPT all -- * * 46.34.56.17 0.0.0.0/0

4 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

num pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 33 packets, 2705 bytes)

num pkts bytes target prot opt in out source destinationСохранить настройки

#iptables-save > /etc/iptables.rulesОтключение брандмауэра

Для того чтобы сбросить настройки брандмауэра и отключить его следует подключиться к устройству с помощью программы PuTTY и набрать

#iptables -F

#rm /etc/iptables.rulesНевозможно получить доступ к устройству

Будьте внимательны при настройке брандмауэра. Если вы совершаете ошибку и теряете связь с устройством (устройство становится недоступным), то единственная возможность восстановить работу - это вернуть верхнюю цифровую плату в отдел гарантийного ремонта.

Перезагрузка устройства с установленной перемычкой DFLT не сбрасывает настройки брандмауэра.